Os ataques de ransomware afetam tudo, incluindo instalações de saúde, empresas farmacêuticas, empresas de tecnologia e hotéis e cassinos em Las Vegas. O ransomware atingiu um recorde, com pagamentos superiores a mil milhões de dólares em 2023. Porque é que este malware é tão notório? O nome “resgate” imediatamente denuncia isso. Você pode estar preocupado com esse malware em seu Android ou computador. Aqui está tudo sobre ransomware e como se proteger para que ninguém possa extorquir você usando seu Chromebook de última geração.

Os Chromebooks podem pegar vírus?

Aqui está o que você precisa saber sobre vírus, malware e seu Chromebook.

O que é ransomware?

Ransomware é um software malicioso (malware) que se infiltra nos computadores e restringe o acesso, mantendo o sistema como refém até que um resgate seja pago. Esse tipo de malware existe há vários anos. O Trojan AIDS tem um passado histórico que remonta a 1989, muito antes do uso generalizado da Internet para disseminar malware.

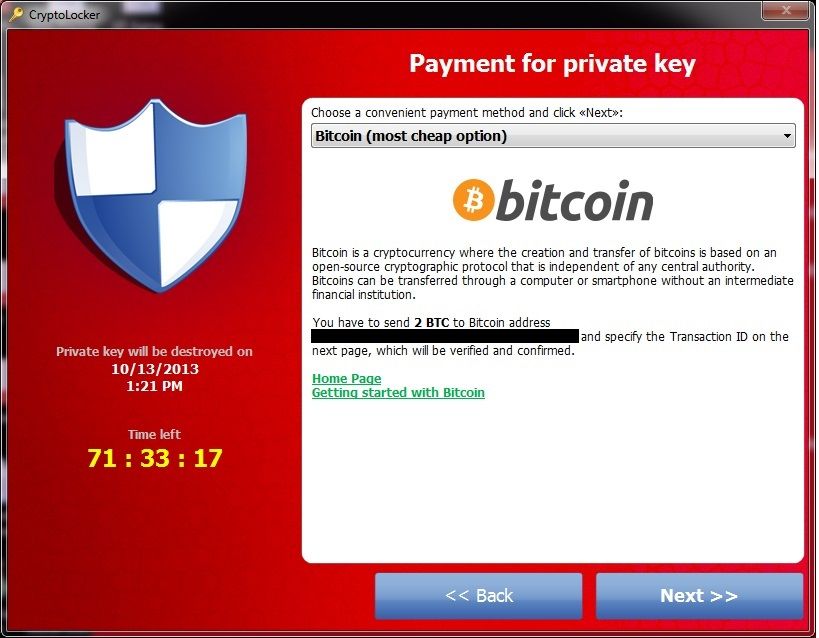

O ransomware tenta forçar as vítimas a pagar exibindo uma mensagem na tela. Esses alertas geralmente indicam que o sistema foi bloqueado ou os arquivos foram criptografados, alertando que o acesso permanecerá bloqueado sem pagamento de resgate. O valor solicitado pode variar e geralmente é exigido em uma moeda virtual como o Bitcoin para obter uma chave de descriptografia.

Tipos de ransomware

O ransomware evoluiu ao longo dos anos, com diferentes características e métodos de ataque.

Criptografadores

Esta é a forma mais comum de ransomware. Ele criptografa os dados e arquivos da vítima usando técnicas de criptografia fortes. Os invasores então exigem um resgate em troca da chave de descriptografia. Exemplos notáveis desse tipo incluem WannaCry e CryptoLocker.

Fonte: Avast

Armários

Locker Ransomware adota uma abordagem diferente dos criptografadores. Não criptografa arquivos. Em vez disso, ele bloqueia o acesso da vítima ao dispositivo. As vítimas ficam bloqueadas em seus arquivos, aplicativos e configurações do sistema, com uma mensagem de resgate aparecendo na tela.

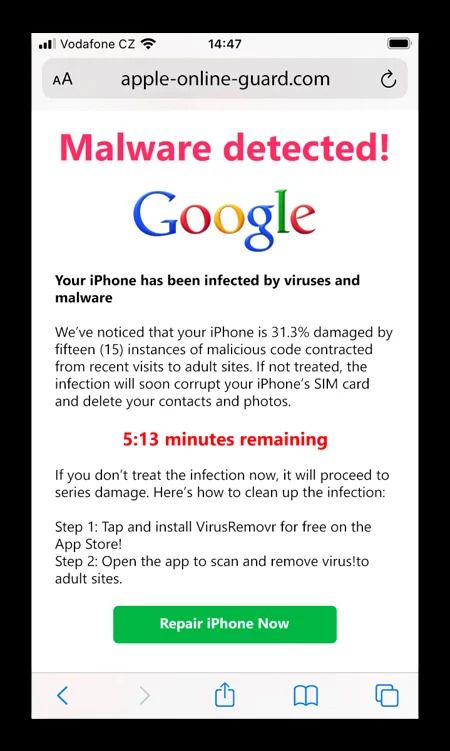

Espantalho

Este ransomware atua como antivírus ou ferramentas de limpeza falsos. Ele bombardeia os usuários com pop-ups e notificações falsas de ameaças, insistindo que o pagamento de uma taxa resolverá quaisquer problemas. Embora não seja tão prejudicial quanto os criptografadores ou armários, pode ser irritante e às vezes inclui ameaças de exclusão de arquivos.

Doxware ou Leakware

Em cenários de Leakware, em vez de apagar os dados, o invasor ameaça disponibilizá-los publicamente. Também chamados de Doxware, esses ataques visam principalmente organizações como bancos e agências governamentais, que gerenciam informações suscetíveis.

RaaS (Ransomware como serviço)

Nesse modelo, os criadores de ransomware monetizam seu software vendendo-o ou alugando-o na dark web, permitindo que outros afiliados realizem ataques. Os lucros resultantes são divididos entre os criadores do malware e os invasores.

Dupla extorsão

Esta é uma tática mais agressiva em que os invasores fazem mais do que criptografar dados. Eles também roubam. Eles então ameaçam divulgar publicamente os dados roubados se o resgate não for pago, mesmo que os arquivos sejam descriptografados. Esta tática aumenta a pressão sobre as vítimas, obrigando-as a obedecer.

Extorsão tripla

O ransomware de extorsão tripla leva o conceito de extorsão dupla um passo adiante, introduzindo uma terceira camada de coerção. Isso geralmente envolve exigir um resgate dos parceiros de negócios ou clientes da vítima ou intensificar seus ataques com uma negação de serviço distribuída (DDoS) contra a empresa da vítima.

Padrões comuns de ataque de ransomware

A familiaridade com as estratégias frequentes destes ataques é importante para estabelecer defesas eficazes e reduzir riscos. Aqui está um resumo dos padrões de ataque comuns.

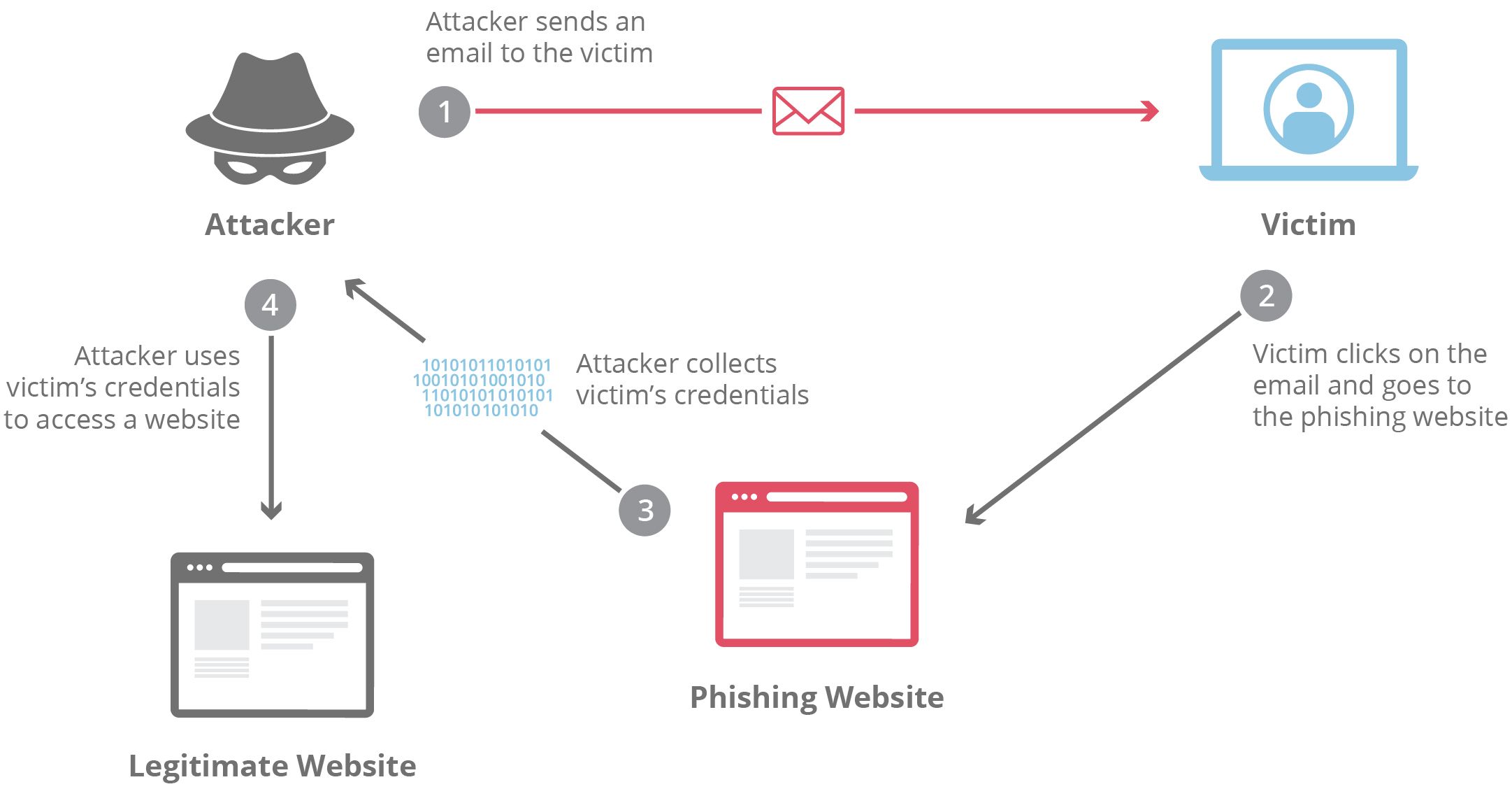

Ataques de phishing

De acordo com um estudo da Deloitte, 91% dos ataques cibernéticos começam com mensagens de phishing e spear phishing. Os hackers preferem essas técnicas para inserir ransomware nos sistemas. Eles normalmente se preparam pesquisando minuciosamente seus alvos. Depois disso, eles enviam e-mails persuasivos com anexos perigosos, como arquivos ZIP, PDFs e planilhas com malware incorporado. Esses e-mails também podem conter links para sites enganosos, projetados de forma inteligente para induzi-lo a baixar ransomware que ameaça comprometer sua rede.

Fonte: Cloudflare

Anúncios maliciosos

A publicidade maliciosa, também conhecida como malvertising, é cada vez mais utilizada para distribuir ransomware. Os hackers compram espaço publicitário real neste esquema e o vinculam a um kit de exploração. Quando você clica nesses anúncios, o kit verifica seu sistema em busca de detalhes como sistema operacional, software e especificações do navegador. Ele tenta implantar ransomware no seu computador se encontrar uma vulnerabilidade.

Usando software pirata

Software pirata e software empacotado com adware são caminhos para entrada de ransomware. Os usuários que se envolvem com software pirata aumentam o risco de ataques de ransomware e perdem atualizações de segurança cruciais por não receberem patches de software oficiais, tornando-os mais vulneráveis a tais ataques.

Computadores portáteis e drivers USB

Os laptops geralmente correm o risco de ataques de ransomware, pois normalmente armazenam grandes quantidades de dados confidenciais e são parte integrante do nosso trabalho diário. Da mesma forma, as unidades USB são uma ferramenta preferida para entregar ransomware. Sua facilidade de transporte e capacidade de conexão com vários computadores os tornam particularmente eficazes.

Quando uma unidade USB carregada de malware é inserida em um computador, ela executa automaticamente o malware, infectando o sistema e potencialmente espalhando ransomware para todos os dispositivos da rede.

Wi-Fi público

O Wi-Fi público é um esconderijo comum para ransomware. Ao acessar informações confidenciais em espaços públicos (pense no Starbucks local), considere mudar para acesso seguro 4G ou 5G ou usar uma VPN para proteger seus dados quando for inevitável trabalhar fora do escritório.

Melhores VPNs para vários dispositivos em 2024

Basta uma dessas assinaturas VPN para cobrir toda a sua frota de computadores, dispositivos móveis e streamers

Como se defender de ransomware

Evite ransomware e minimize os danos seguindo estas etapas simples.

Faça backup dos seus dados

A maneira mais eficaz de se proteger contra a perda de arquivos críticos é manter backups, tanto na nuvem quanto em uma unidade externa. Transferir seus dados para um serviço em nuvem simplifica e protege o processo de backup contra ameaças potenciais. Se o ransomware infectar seu sistema, limpe seu dispositivo e restaure seus arquivos a partir desses backups seguros.

Certifique-se de que os sistemas onde você mantém seus backups não possam alterá-los ou excluí-los. O ransomware procura ativamente backups para criptografá-los ou excluí-los, tornando-os irrecuperáveis.

Use software de segurança e atualize-o regularmente

Mantenha todos os seus computadores e dispositivos seguros instalando software de segurança robusto e não fique para trás nas atualizações de software. Atualizações regulares e oportunas são essenciais para proteger seus sistemas contra as ameaças mais recentes.

Proteja sua vida digital

Ser cauteloso é sua melhor defesa. Pense antes de tocar ou clicar. Não responda e-mails e mensagens de texto de contatos desconhecidos. Além disso, restrinja os downloads de seus aplicativos a fontes confiáveis e use uma navegação segura. Esta simples precaução pode salvá-lo de riscos de segurança desnecessários.