Nada dificulta as tendências futuras, tanto quanto a popularidade extrema. O Android, o sistema operacional mais comum do mundo, oferece aos maus atores uma oportunidade de forçar o código malicioso aos usuários, geralmente sem o seu conhecimento. Quase duas décadas após seu nascimento, o sistema operacional integra salvaguardas para minimizar os riscos de malware. Juntamente com ferramentas como gerentes de senha seguros e VPNs, seu telefone Android oferece muitas maneiras de reforçar sua segurança.

Nem sempre era assim. Várias façanhas ao longo dos anos alavancaram vulnerabilidades no Android, na loja do Google Play e aplicativos de terceiros para extrair dados sensíveis ou acumular cobranças não aprovadas. Em alguns casos, os pesquisadores pegaram a incursão antes que os danos significativos fossem causados, e alguns hacks permanecem dignos de nota devido à sua influência nas estruturas de desenvolvimento e entrega de aplicativos. Essas são suas histórias.

Relacionado

7 Aplicativos Android focados na privacidade que eu uso para manter meus dados seguros

Aplicativos Android essenciais para bloquear seus dados

6

FakePlayer abre as comportas

Malware Android recebe um começo inauspicioso

Fonte: Unsplash / Wikimedia Commons

Dois anos após o lançamento do Android, sua base de usuários em expansão atraiu atores de ameaças o suficiente para desenvolver um verme direcionado. O primeiro malware Android amplamente divulgado, designado Sms.androidos.fakePlayer.Acolocou como um player de vídeo, mas começou a disparar mensagens de texto não autorizadas para números premium, custando aos usuários vários dólares por fluxo de mensagens.

O FakePlayer funcionou com código simples, e é impossível quantificar quanto dano ele causou. Mais três variantes surgiram no próximo ano, com complexidade variável e vetores de ataque e aproximadamente o mesmo objetivo: Sifon Money de usuários desconhecidos para empresas que trabalham com distribuidores de malware.

O primeiro ataque conhecido pode não competir com ransomware de grande dinheiro em termos de impacto financeiro digno de manchete. Ainda assim, marca o início do ataque de código malicioso direcionado aos usuários do Android, com dezenas de façanhas surgindo no ano seguinte. Marcou o início de uma corrida armamentista entre ladrões e desenvolvedores. Levou anos para os programadores ganharem vantagem na luta, graças ao FakePlayer e outras descobertas notáveis.

5

StageFright dá à luz patches de segurança recorrentes

Quando os maus atores impulsionam a indústria

Fonte: Polícia do Android

Uma biblioteca de código de projeto de código aberto Android chamado LibSTageFright Contém vários codecs de reprodução de mídia e vive profundamente dentro do código do software. Aproveitando os orifícios críticos na maneira como a biblioteca interagiu com a memória, ele potencialmente permitiu explorações de clique zero ou malware que podem ser ativados sem os usuários instalarem ou tocar em nada suspeito. Inusente, colocou em risco a maioria dos dispositivos Android.

A empresa de segurança Zimperium, 27 de julho de 2015, o anúncio da Discovery da STACHFRIGHT enviou ondas de choque por toda a indústria. Antes disso, as atualizações de segurança chegaram de forma sutil ao lado de atualizações menores do sistema operacional, mas não eram um foco do setor, muito menos o ponto de venda de qualquer fabricante de telefone. A exploração potencial inspirou os patches mensais de segurança do Android e os boletins que os descrevem. Depois de abordar o StageFright, os desenvolvedores passaram a fechar vários orifícios que permitiram sua existência.

Relacionado

6 maneiras de saber se seu telefone Android tem malware

Sinais de que seu telefone Android foi infectado

O famoso hack fez ondas enormes. Ele empurrou as estruturas de código para a compartimentação, restringindo os privilégios dos aplicativos a apenas o que eles precisam para trabalhar corretamente e proibir o software desonesto de acessar dados confidenciais. As novas melhorias inspiradas no foco, como higienizar o acesso à memória para limitar os transbordamentos de buffer, adições específicas como integridade do fluxo de controle e fortificações a proteções como a randomização do layout de espaço de endereço. Essas e outras mudanças sob o capô podem impedir que os dispositivos infectados sejam totalmente comprometidos.

O StageFright ocupará para sempre um lugar nos anais do Android Security, graças ao seu grande impacto no desenvolvimento de software e pesquisa de segurança. Uma década depois, não está claro se a “pior vulnerabilidade do Android na história do sistema operacional móvel” foi explorada no mundo real, mas ainda é o mais famoso.

4

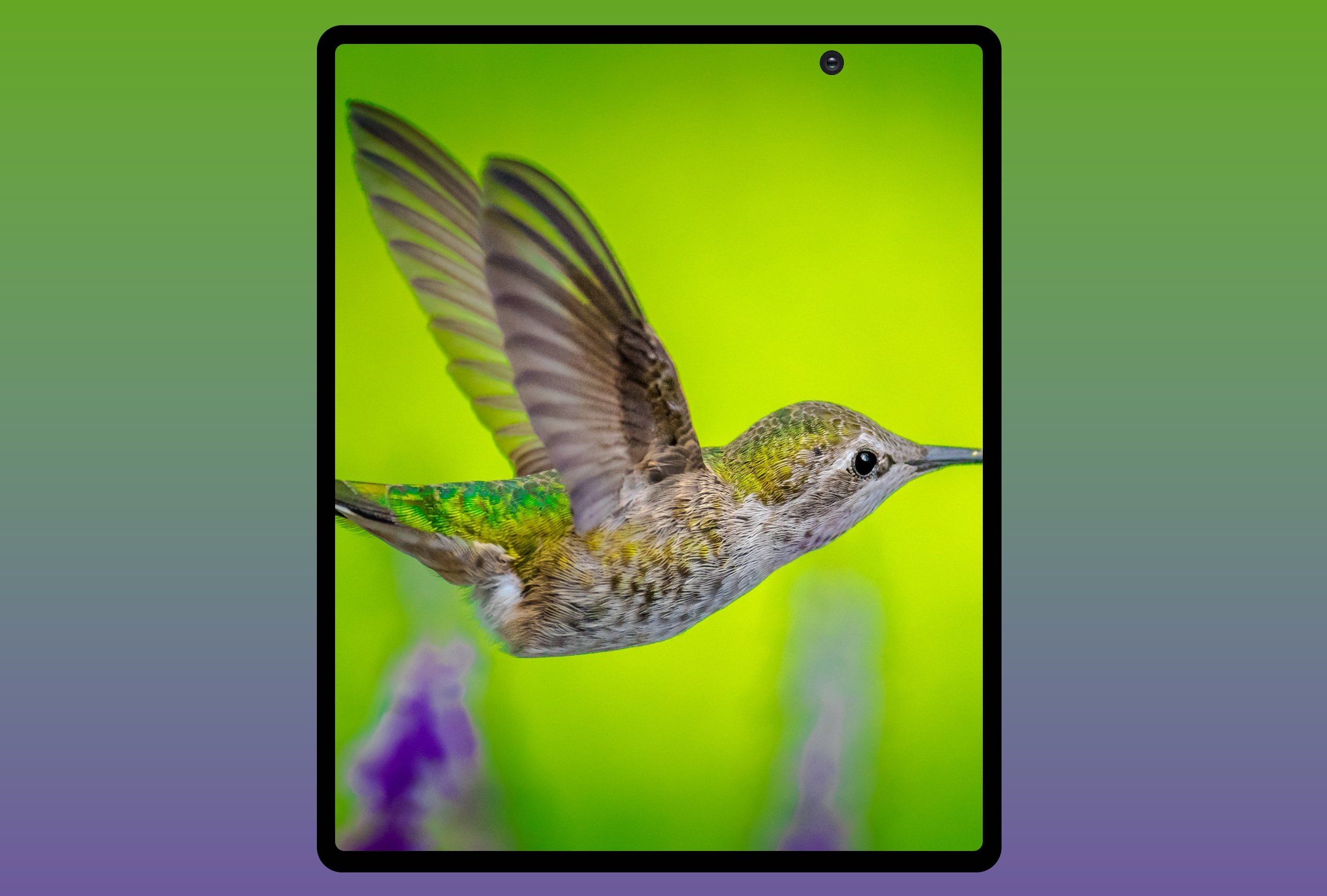

Hummingbad ganha muito dinheiro por meses

Uma empresa legítima, Yingmob, e suas práticas ilegítimas

Fonte: @UniverSeice via x/twitter

Nem todas as campanhas de malware têm finais felizes. A revelação do StageFright não eliminou a ameaça de malware e, um ano depois, surgiu um surpreendente anel de crime. A campanha de malware Hummingbad recebeu US $ 300.000 por mês, enquanto os pesquisadores de Check Point (PDF) se infiltraram no grupo responsável.

Os engenheiros descreveram como o software tentou e obteve o acesso raiz em inúmeros dispositivos. Estima -se que 85 milhões de dispositivos foram expostos, com cerca de 10 milhões de vítimas da campanha. Depois que um aplicativo comprometido foi instalado, forçou a instalação repetida nos bastidores de software malicioso adicional. Os aplicativos injetariam inúmeros anúncios pop -up e usariam padrões escuros e outros métodos ilegítimos para obter cliques.

O Hummingbad não roubou identidades ou dinheiro de suas vítimas, mas as vastas capacidades de seu acesso à raiz poderiam ter. Isso afetou milhões de experiência dos usuários e se tornou o principal malware do Android meses após sua descoberta.

3

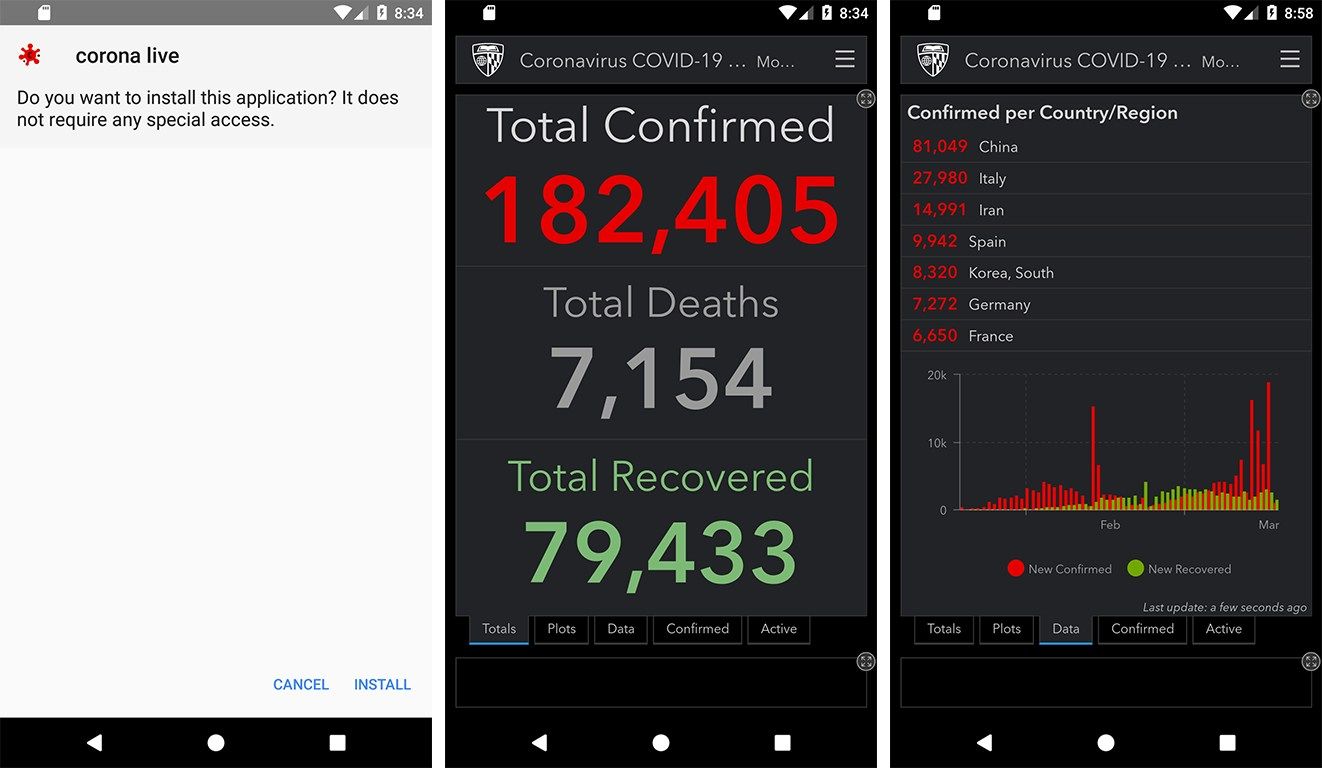

Covidlock e ataques oportunistas

Impressionante quando os usuários estressados menos esperam

Fonte: Pesquisa de Lookout

Aplicativos de fraude adicionais centrados na Covid, como o Corona Live 1.1 acima, surgiram na mesma época.

Grupos sem escrúpulos adoram aproveitar notícias preocupantes, como emergências globais de saúde. Isso aconteceu em 2020, quando Covidlock entrou em cena e prometeu informar os consumidores sobre permanecerem seguros do Covid-19. Ele anunciou mapas de calor de infecção e várias estatísticas, mas os dispositivos afetados bloqueados até que os proprietários pagassem um resgate.

Relacionado

O que é ransomware?

O malware que quer um bitcoin

Deixar de bloquear os telefones com senhas levou à maioria das vulnerabilidades, o que provou que o usuário médio ainda estava aprendendo sobre segurança há cinco anos. Também sublinhou como os atacantes se aproveitam daqueles em situações médicas estressantes. Os vetores de ameaças, como tratamento para diabetes e outros aplicativos relacionados à saúde, ameaçam expor informações como endereços IP e usuários de sujeitos a anúncios invasivos e ilegais. Eventualmente, os pesquisadores do ZSCaler descobriram uma correção para remediar dispositivos afetados.

2

Xhelper exemplifica técnicas de hackers aprimoradas

Explorações percorreram um longo caminho, baby

Fonte: Pixabay

Seja injetando anúncios pop -up ou roubar informações confidenciais, o código malicioso precisa permanecer em torno do sistema por tempo suficiente para causar danos. Não há melhor maneira de garantir a longevidade do que tornar um aplicativo impossível desinstalar. Foi assim que o Xhelper continuou voando para o download de aplicativos desnecessários, impulsionando a receita ilícita por meio de iniciativas de pagamento de pagamento.

Xhelper frustrou os pesquisadores por cerca de um ano antes de Malwarebytes delinearem o processo de remoção, e um pesquisador da Kaspersky expôs os métodos do malware dois meses depois. Sua nova implementação e o design relativamente sofisticado de contemporâneos de malware como Covidlock destacaram até que ponto os atores de ameaças chegaram nos últimos dezenas de anos.

Ajudando os governos a levar o que é seu

Uma empresa israelense de inteligência cibernética chamada NSO Group Technologies lançou a Pegasus em 2021, alegando fornecer “governos autorizados com tecnologia que os ajuda a combater o terror e o crime”. A ferramenta de longa duração permitiu que os governos em todo o mundo espiassem em indivíduos, incluindo ativistas de direitos humanos e jornalistas.

O poderoso hack tem como alvo iOS e Android e se esforçam para esconder sua atividade e existência. Em vez de atacar uma única exploração, ele emprega um conjunto complexo de técnicas utilizando várias vulnerabilidades. Esse tipo de software exige uma equipe de desenvolvedores profissionais e muito investimento. Pegasus tem os dois.

A vantagem de uma ferramenta como o Pegasus é que os usuários médios não têm nada com que se preocupar. Embora os governos provavelmente possam espionar todos os nossos movimentos, a vigilância intensiva custa muito, e a maioria dos usuários não é tão importante. A parte preocupante de um produto como a Pegasus é que ele tem o apoio para continuar ameaçando os usuários. Embora possa nunca ter como alvo você, um poderoso, indetectável, hack de acesso de raízes de advogados, legisladores e defensores dos direitos humanos, não é ótimo para a sociedade.

Mantendo -se seguro de malware Android hoje

Fonte: Pixabay

Os esforços incansáveis dos desenvolvedores do Google, fabricantes individuais e empresas de software levaram a um aumento na detecção de malware e uma diminuição em sua distribuição. Isso seria uma boa notícia, exceto que os grupos de ransomware obtiveram lucros recordes em 2024. À medida que os smartphones se tornam cada vez mais integrados às vidas pessoais e profissionais, entender como o malware ameaça os dispositivos é mais importante do que nunca.

Após muito refinamento, o Android faz um bom trabalho mitigando ameaças no nível de hardware e software hoje. O comportamento humano é, e sempre será o ponto fraco da segurança digital. Embora um patch de segurança interrompa alguns softwares maliciosos em suas faixas, as explorações podem manobrar em torno das proteções, convencendo os usuários a fornecer acesso a permissões de alto nível.

Relacionado

Os patches de segurança do Android não importam tanto quanto você pensa

Você não está tão ferrado quando eles param

Técnicas comuns, como o phishing, geralmente resultam em usuários que oferecem de bom grado detalhes de login. É importante evitar links e arquivos PDF desconhecidos. Nunca forneça informações privadas em resposta a um email ou extensão de mensagens de texto e sempre navegue até um serviço por sua própria vontade para garantir que você não esteja sendo fraudado. Somente o nível certo de atenção pode protegê -lo completamente do ransomware e do roubo. Talvez, um dia, o Android possa liberar um patch de segurança para a condição humana.